ARP security

Qu'est-ce que l'ARP Spoofing/Poisoning ?

L’ARP poisoning (ou ARP spoofing) est une méthode utilisée pour voler des informations sur un réseau local. Cette attaque tire parti du fonctionnement du protocole ARP (Address Resolution Protocol), qui traduit les adresses IP en adresses MAC.

Dans une attaque ARP poisoning :

- L'attaquant envoie de fausses réponses ARP sur le réseau.

- Ces réponses induisent en erreur les hôtes, leur faisant croire que l’adresse MAC de l’attaquant correspond à une adresse IP légitime (comme celle d’un serveur).

- Les données sensibles, comme des mots de passe ou des informations privées, sont alors envoyées à l'attaquant au lieu du serveur légitime.

Exemple d'attaque :

Lorsqu’un hôte envoie une requête ARP pour localiser un serveur, l’attaquant répond qu’il possède l’adresse IP demandée. Le trafic de l’hôte est ensuite redirigé vers l’attaquant, qui peut intercepter ou modifier les données avant de les transmettre au vrai destinataire.

Comment se prémunir de cette attaque

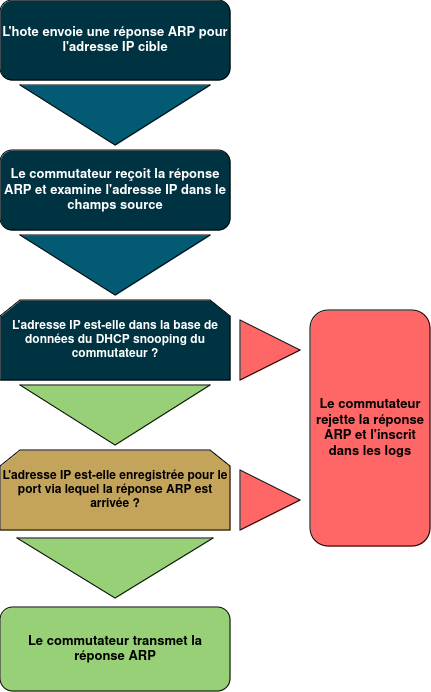

Les fonctionnalités ARP Security (Allied Telesis) et Dynamic ARP Inspection (Cisco) ont été conçues pour contrer les attaques d’ARP poisoning et protéger les réseaux. Elles reposent sur une vérification des réponses ARP circulant sur le réseau.

Mécanisme de protection :

- Vérification des informations ARP :

Comparaison des informations contenues dans les paquets ARP avec une base de données fiable, appelée DHCP snooping database. Cette base contient des associations valides d’adresses IP et MAC, établies par le protocole DHCP. - Filtrage des paquets non autorisés :

Seuls les paquets ARP qui correspondent aux informations présentes dans la base de données (ou qui ont une entrée statique prédéfinie) sont autorisés à circuler. Les autres paquets sont rejetés, empêchant ainsi tout empoisonnement des caches ARP.

Grâce à ce mécanisme, un hôte malveillant ne peut pas introduire de fausses réponses ARP dans le réseau.

Configuration des commutateurs

1-Prérequis

Le service DHCP snooping doit être activé, vous pouvez trouver les explications et la configuration sur ici :

Mettre en service le DHCP Snooping

2- Application sur un vlan

Commutateur Allied Telesis :

awplus(config)#interface vlanXXX

awplus(config-if)#ip dhcp snooping

awplus(config-if)#arp security

Commutateur Cisco :

Switch(config)# ip dhcp snooping vlan XXX

Switch(config)# ip arp inspection vlan XXX